Webinars gratuitos

Participa en nuestros webinars: son gratuitos. Te ayudarán a conseguir los objetivos que te hayas marcado para tu proyecto online. Podrás resolver tus dudas en nuestros encuentros en directo y repasar los puntos más interesantes en nuestras grabaciones.

Te presentamos los webinars más populares con los temas más solicitados.

Consulta nuestro calendario y apunta fechas para que no te pierdas ningún webinar.

Si no has podido asistir a nuestros webinars en directo, aún puedes disfrutarlos en vídeo.

Webinars destacados

Éxito online - Impulsa tu negocio con la IA de rankingCoach

En este webinar descubriremos cómo transformar la visibilidad online de tu negocio gracias a la inteligencia artificial del servicio de Arsys rankingCoach. Apr…

Ver webinar

Cómo usar la IA generativa en Marketing Digital

En este webinar, te enseñaremos cómo aprovechar la potencia de la inteligencia artificial generativa de manera gratuita para transformar tu enfoque en el marke…

Ver webinar

Cómo crear vídeos para Youtube con Screenflow

Usamos la herramienta Screenflow, una de las más populares para macOS para crear videotutoriales para Youtube.

Ver webinar

La Inteligencia Artificial (IA) como herramienta

Introducción a la IA, pasado, presente y futuro. Distintos tipos de IAs actuales y el caso específico de ChatGPT.

Ver webinarPróximos Webinars

Microsoft Copilot avanzado

Aprende con Juan Manuel Elegido, desarrollador de aplicaciones y certificado profesional en ciberseguridad por Google, quien impartirá una segunda sesión sobre Microsoft Copilot, donde profundizarás en sus funcionalidades y descubrirás cómo aplicarlas de forma práctica en tu día a día.

Ver webinarCómo usar y configurar Vite

Miguel Ángel Álvarez, de Escuela IT, impartirá el webinar Cómo usar y configurar Vite, donde descubrirás paso a paso cómo implementar esta herramienta, optimizar tus proyectos frontend y mejorar tu flujo de desarrollo de forma eficiente.

Ver webinarTendencias de Marketing Digital

Chus Catalina, experta en Marketing Digital, te enseñará a identificar cambios tecnológicos relevantes, prepararse para un entorno con menos cookies y adoptar micro-acciones en vídeo corto y búsqueda en redes sociales.

Ver webinarSEO en 2026

En el webinar SEO en 2026 descubrirás cómo la búsqueda generativa está transformando el posicionamiento online y qué estrategias deben implementar las pymes para mantener su visibilidad y adelantarse a la competencia, de la mano del experto Chus Catalina

Ver webinarWebinars anteriores

Microsoft Power BI - Avanzado

¿Recuerdas nuestro webinar de noviembre: "Introducción a Microsoft Power BI"? Ahora te invitamos a dar el siguiente paso y explorar las funcionalidades más ava…

Ver webinar

Tendencias de eCommerce para 2025

Conoce las tendencias que marcarán el futuro del eCommerce en 2025. Exploraremos temas como inteligencia artificial aplicada, marketing de experiencias inmersi…

Ver webinar

Despliega Infraestructura como Código (IaC)

Adoptar un enfoque de Infraestructura como Código (IaC) es una de las características imprescindibles cuando hablamos de DevOps... Pero, ¿qué significa realmen…

Ver webinar

Como utilizar Tidio para crear un chatbot en tu web

En este webinar, te mostraremos cómo implementar Tidio, una poderosa herramienta de chatbot que mejora la interacción con los visitantes de tu sitio web. Apren…

Ver webinar

Laradock: dockerizando entornos de desarrollo para proyectos PHP

En este webinar, aprenderás a utilizar Laradock para dockerizar de manera eficiente entornos de desarrollo para proyectos PHP de cualquier tipo de tamaño. Expl…

Ver webinar

Espacios de datos: de la teoría a la práctica

En este webinar Sara Madariaga y David Ruíz, de Arsys Lab, nos hablarán sobre los espacios de datos y cómo la tecnología de compute-to-data puede ayudarnos a c…

Ver webinar

Cómo programar con Inteligencia Artificial utilizando Copilot

En este webinar, exploraremos las increíbles capacidades de Copilot, el asistente de programación impulsado por Inteligencia Artificial que está transformando…

Ver webinar

La Inteligencia Artificial (IA) como herramienta

Introducción a la IA, pasado, presente y futuro. Distintos tipos de IAs actuales y el caso específico de ChatGPT.

Ver webinar

Desentrañando la primera normativa sobre Inteligencia Artificial en la UE

En este webinar analizaremos el objeto, alcance y aplicabilidad de la nueva Ley de IA de la UE, así como el impacto de esta nueva legislación puede tener en lo…

Ver webinar

Arquitecturas distribuidas y patrones asociados

Desarrollar una aplicación distribuida no es sencillo: puede fallar la red, puede fallar alguno de los nodos, puede haber inconsistencia de datos, etc... En e…

Ver webinar

Cómo crear un podcast para captar y fidelizar a tu audiencia

En este webinar, exploraremos los secretos para crear un podcast cautivador que no solo atraerá a nuevos oyentes, sino que también fortalecerá la lealtad de tu…

Ver webinar

SQL intermedio: más funcionalidades de SQL

En este webinar aprenderemos temas de nivel más avanzado sobre bases de datos SQL: descubrir la consola, las tablas en cascada, la creación de tablas y de usu…

Ver webinar

Acronis Cyber Protect: Protección 360 para tus servidores

En esta sesión hablaremos de Acronis Cyber Protect, la solución en la que se basa Cloud Backup. Acronis Cyber Protect Cloud ofrece nuevas extensiones con funci…

Ver webinar

Utiliza Docker en tus entornos de desarrollo

Docker es una herramienta fantástica para los desarrolladores. En esta charla veremos cómo usar docker en desarrollo para gestionar nuestros entornos e inclus…

Ver webinar

Cómo puede ayudarte un Mac en tu día a día

En nuestro próximo curso para clientes de Arsys hablaremos de casos de uso que puedes hacer con un ordenador Mac y presentaremos un nuevo servicio que tenemos …

Ver webinar

Cómo crear aplicaciones seguras

Muchas veces como desarrolladores no somos conscientes de las vulnerabilidades que podemos introducir en nuestra aplicación. En esta charla daremos un repaso a…

Ver webinar

Descubre Analytics

¿Qué es? ¿Cómo lo utilizo? ¿Cómo es la nueva versión?

Ver webinar

Aprende a sacar el máximo partido de la IA generativa con Prompt Engineering

En este webinar hablaremos sobre Promting. La ingeniería de prompt es una disciplina relativamente nueva para el desarrollo y la optimización de prompts para u…

Ver webinar

Cómo usar la IA generativa en Marketing Digital

En este webinar, te enseñaremos cómo aprovechar la potencia de la inteligencia artificial generativa de manera gratuita para transformar tu enfoque en el marke…

Ver webinar

Éxito online - Impulsa tu negocio con la IA de rankingCoach

En este webinar descubriremos cómo transformar la visibilidad online de tu negocio gracias a la inteligencia artificial del servicio de Arsys rankingCoach. Apr…

Ver webinar

CÓMO VENDER POR INSTAGRAM

Con Chus Catalina, experta en Marketing Digital, aprenderás qué es el marketing en Instagram y qué posibilidades tiene para tu empresa. Describirá cómo crear t…

Ver webinar

Autenticación y autorización

Los conceptos de autenticación y autorización siempre son complicados. En esta charla comentaremos la diferencia entre autenticar y autorizar y daremos un v…

Ver webinar

Cómo documentar un API con Open API (Swagger)

Cómo se documenta un API usando la herramienta de código abierto Open API, antes conocida como Swagger.

Ver webinar

Curso intermedio de Stripe

Webinar practico el que aprenderemos qué es stripe, qué es una API, las diferentes APIS de Stripe, la creación de tokens, los cobros, devolución y crear un ope…

Ver webinar

¿Tu negocio son los dominios? Descubre Gestión Multidominio

La Gestión Multidominio, también conocida como GMD, es una herramienta gratuita que te permite trabajar con tus dominios de manera masiva a través de un panel,…

Ver webinar

Asociar un servidor de Arsys en el panel de administración Laravel Forge

Cómo usar los servidores de Arsys en el panel de administración de servidores Laravel Forge y desplegar aplicaciones web.

Ver webinar

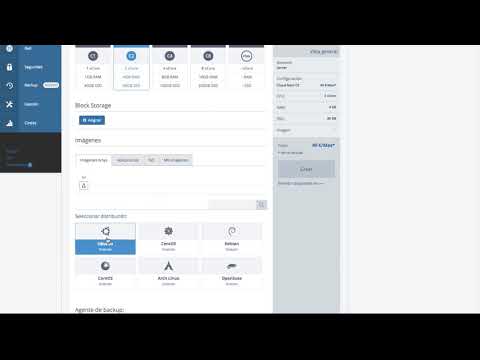

Qué servidor elegir en Data Center Designer

En este webinar hablaremos sobre los tipos de servidores que puedes encontrar en Data Center Designer y qué ventajas tiene cada uno para tomar la mejor decisi…

Ver webinar

Validar formularios con Javascript

Cómo podemos validar los formularios con Javascript y mejorar la experiencia del usuario.

Ver webinar

jQuery ¿Sigue siendo una opción?

La librería jQuery ya no es mainstream" pero sigue siendo la más usada en el mundo Javascript. ¿Qué cosas positivas podemos sacar todavía de ella?

Ver webinar

Ventas= Tráfico web x conversión x ticket medio

¿Cómo trabajar cada una de las variables del éxito de un ecommerce?

Ver webinar

Cómo crear vídeos para Youtube con Screenflow

Usamos la herramienta Screenflow, una de las más populares para macOS para crear videotutoriales para Youtube.

Ver webinar

Seriously Simple Podcasting: aprender a crear podcast sencillo

El webinar de Seriously Simple Podcasting es para aprender cómo crear un podcast de forma fácil, simple y gratuita con un plugin para WordPress. Se enseñará có…

Ver webinar

Cómo proteger tu servidor de los delitos informáticos

Ante la inmensa transformación digital vivida en las empresas estos últimos años ninguna está exenta de ser víctima de un ciberataque, en cualquier instante, p…

Ver webinar

Vender en marketplaces europeos

En este webinar hablaremos sobre cómo trasladar nuestro negocio a marketplace europeos: ¿Cuáles son los principales Marketplace? ¿Cómo funcionan? ¿Son rentable…

Ver webinar

Marketing Digital

En este webinar hablaremos sobre el Marketing Digital y su importancia en la actualidad. ¿Cuáles son todas las posibilidades que tiene? ¿Cómo trabajar cada her…

Ver webinar

Desarrollo de juegos con el framework JavaScript Phaser

En este webinar hablaremos sobre Phaser. Phaser es un framework de JavaScript increíblemente versátil y potente que proporciona todas las herramientas que nece…

Ver webinar

Nuevas funciones de seguridad y resellers en Cloud Backup

En este webinar hablaremos de las nuevas funciones que están disponibles en Cloud Backup. Desde este mes de Septiembre los paquetes de backup disponen de perm…

Ver webinar

Medidas de seguridad para proteger tus datos en Arsys - Webinar

En este webinar, Ignacio Fernández, Business Development Manager en Arsys, y Noelia Palomero, Customer Success Management, te explican las mejores prácticas de…

Ver webinar

Elevando la ciberseguridad de los usuarios

Marco Lozano, experto en seguridad de Tecnologías de la Información del Instituto Nacional de Ciberseguridad (INCIBE), te explica cuáles son los mayores riesgo…

Ver webinar

Datos, Inteligencia Artificial y escenarios de uso

Fernando Fuentes, Director de Productos Cloud de Arsys, explica las principales tendencias a la hora de aplicar la Inteligencia Artificial en las empresas en …

Ver webinar

SPA con Web Components

En este webinar, creamos el esqueleto de una aplicación frontend del modelo Single Page Application, basándonos en Web Components, para que aprendas a trabaja…

Ver webinar

Conociendo Affinity Photo

Si estás buscando cómo mejorar las imágenes que utilizas en tu página web o en tus presentaciones, te interesa conocer la herramienta Affinity Photo, un económ…

Ver webinar

Ciberseguridad en el teletrabajo

Marco Lozano, experto en seguridad de Tecnologías de la Información del Instituto Nacional de Ciberseguridad (INCIBE), te hablará sobre la seguridad en el tele…

Ver webinar

Desarrollo de sitios estáticos con Hugo

Hugo es un estupendo CMS para gestionar los contenidos y construir un sitio web, ya sea sencillo o tan avanzado como necesites. Es lo que se conoce como genera…

Ver webinar

Protección antimalware profesional para tus dispositivos

En esta sesión presentamos Antivirus Profesional, nuestra nueva solución de seguridad con la que puedes proteger todo tipo de dispositivos. Ofrece protección c…

Ver webinar

Secretos de JavaScript

Repasamos los aspectos del lenguaje JavaScript que frecuentemente desconocen los desarrolladores autodidactas y que se deben conocer para dominar mejor este le…

Ver webinar

Diseño con Canva

Canva es una herramienta online de diseño gráfico de uso gratuito. Utilízala para crear publicaciones para redes sociales, presentaciones, posters, vídeos, etc…

Ver webinar

Introducción al OSINT

Una simple dirección de correo basta para conocer muchos detalles de cualquier usuario. Por eso, Marco Lozano, experto en seguridad de Tecnologías de la Inform…

Ver webinar

Pérdida de información: Planes de Recuperación de Desastres

En esta sesión explicamos los parámetros que definen un Plan de Recuperación de Desastres (DRP) y como desplegar una política de copias en un entorno real.

Ver webinar

Arquitecturas Cloud más comunes

En este webinar contaremos algunas de las arquitecturas y patrones cloud típicamente utilizadas para los casos de uso más comunes.

Ver webinar

Seguridad en Kubernetes

Kubernetes es la plataforma de orquestación de contenedores que está revolucionando el desarrollo de aplicaciones empresariales y su seguridad es fundamental p…

Ver webinar

Webinar Seguridad Endpoint para Arsys Partner Network

En este webinar hablamos sobre el nuevo servicio de Seguridad Endpoint, que es una solución de antimalware avanzado que te permite proteger tus dispositivos o …

Ver webinar

MongoDB: database as a service (DBaaS)

En este webinar presentaremos el nuevo producto de bases de datos como servicio con MongoDB, integrado en Data Center Designer y que te permitirá utilizar base…

Ver webinar

Qué es CLOUD

En este webinar hablaremos de qué es el cloud, las ventajas y no tan ventajas. Escenarios (cloud público, privado, híbrido, multicloud), los paradigmas (SaaS, …

Ver webinar

Técnicas de Big Data: extracción del conocimiento en bases de datos

Esteban Fernández, CEO de Seidel Ingeniería Informática S.L., te mostrará cómo extraer información de una base de datos con la técnica KDD (Descubrimiento de c…

Ver webinar

PREGUNTAS Y RESPUESTAS SEO

Nuestra experta en posicionamiento SEO, Julia Marco, responde a todas las preguntas que le han ido planteando los asistentes. Preguntas cómo: 💠 ¿Es posible ge…

Ver webinar

Marketing Automation para email

Si te preguntas qué es marketing automation, Chus Catalina, experta en Marketing Digital, te dará todas las claves: cómo te beneficia, cómo puedes fidelizar a …

Ver webinar

WHATSAPP MARKETING

¿Quieres saber qué es WhatsApp Marketing? Chus Catalina, experta en Marketing Digital, desarrollará los beneficios que tiene para tu empresa, cómo puedes aplic…

Ver webinar

Cómo PROTEGER TU MARCA DE CIBERATAQUES en Internet como el Phising, la Ciberocupación...

La digitalización de las empresas nos obliga a cuidar nuestra marca en Internet y protegerla de los ciberdelincuentes. En este webinar te mostraremos cómo evit…

Ver webinar

¿Qué es DOCKER y cómo funciona?

Miguel Ángel Álvarez, desarrollador Fullstack, explicará qué es Docker y cómo puedes montar contenedores para levantar diversos servicios como un servidor web …

Ver webinar

Kubernetes para principiantes

Si quieres iniciarte en Kubernetes este webinar es perfecto para ti. Eduardo Tomás, consultor en sistemas distribuidos y cloud-native, mostrará cómo nuestra so…

Ver webinar

CÓMO BUSCAR PALABRAS CLAVE para POSICIONAR una página web

Julia Marco Gascón, experta en SEO de Arsys, te mostrará cómo buscar y seleccionar las palabras clave que te ayudarán a mejorar el posicionamiento de tu web en…

Ver webinar

Cómo CREAR una NUBE PRIVADA con un hipervisor gratuito

Esteban Fernández, CEO de Seidel Ingeniería Informática, detallará cómo crear una nube privada con un hipervisor gratuito, utilizando servidores dedicados y la…

Ver webinar

Cómo migrar tu servidor a Arsys con Plesk Migrator

Si ya tienes un servidor y lo quieres migrar a Arsys, este webinar te será muy práctico. Miguel Ángel Álvarez, desarrollador Fullstack, explicará cómo migrar t…

Ver webinar

WHMCS ¿qué es y comó desplegarlo sobre un servidor Plesk?

En este webinar te explicaremos qué es WHMCS y cómo lo puedes utilizar para convertirte en un revendedor de dominios y conseguir importantes beneficios. Desple…

Ver webinar

Nociones básicas de seguridad nivel usuario

Marco Lozado analizará ciertas normas básicas de seguridad a nivel de usuario que son imprescindibles para mantener nuestros datos a salvo. Además, detallará l…

Ver webinar

Cómo migrar tu servidor a Arsys con Cloud Backup

Detallaremos cómo puedes migrar tu servidor a Arsys utilizando las utilidades de Cloud Backup para hacer una copia de seguridad completa y restaurarla en un nu…

Ver webinar

¿Cuáles son los fraudes que más afectan a las organizaciones?

Hoy en día los intentos de estafa son cada vez más frecuentes. Por eso queremos ayudarte a hacerles frente. Marco Lozano, consultor tecnológico en cibersegurid…

Ver webinar

Novedades Cloud Pro

Hace poco sacamos al mercado un nuevo servicio de Servidores Cloud: Cloud Pro. No te puedes perder las novedades que hemos incorporado y las ventajas que te pu…

Ver webinar

Identificación de sistemas y fallos de seguridad con NMAP

Completando nuestro anterior webinar sobre "PostGreSQL", Marco Lozano te dará las claves para utilizar NMAP. Después de este curso podrás reconocer un sistema …

Ver webinar

Bases de datos PostgreSQL

Nuestra cartera de productos crece y se adapta a las necesidades de los proyectos de nuestros clientes. En este webinar, te presentaremos el nuevo producto de …

Ver webinar

Introducción al análisis de vulnerabilidades

Marco Lozano, que forma parte del elenco de expertos en seguridad de Tecnologías de la Información del Instituto Nacional de Ciberseguridad (INCIBE), te explic…

Ver webinar

Tipos de almacenamiento en la nube

No te puedes perder este webinar en el que descubrirás las distintas opciones de almacenamiento de Cloudbuilder Next (block storage, file storage, S3) y sus ca…

Ver webinar

Herramientas de publicación en redes sociales

¿Quién no está hoy día en alguna red social? En este webinar te explicaremos algunas herramientas de publicación en redes sociales, sus peculiaridades, trucos …

Ver webinar

Servicio de Kubernetes Gestionados

Webinar donde hablamos del servicio Kubernetes gestionado de Arsys, por qué es gestionado y por qué elegir Arsys como proveedor para soluciones sobre contenedo…

Ver webinar

Blockchain aplicado al negocio

Explicamos casos prácticos donde la tecnología Blockchain aporta valor a las empresas y soluciona problemas reales.

Ver webinar

¿Qué hay y hubo de bueno en el movimiento Agile?

Presentamos un análisis diacrónico desde los orígenes del movimiento, su eclosión, su desarrollo y su final. Exponemos las amenazas y fortalezas, debilidades y…

Ver webinar

eCommerce ¿Puedo vender en otros países ¿Cómo lo hago?

Explicamos cómo internacionalizar tu tienda online, cómo adaptar tu producto a otros países y qué marketplaces interesan más.

Ver webinar

Campañas de publicidad en RRSS ¿Es rentable?

Hablamos sobre el reto de la publicidad en redes sociales. Puede ser una gran estrategia para empezar acciones de cobertura, pero hacerlo bien y que funcione, …

Ver webinar

Despliegue continuo en un servidor cloud con Github Action

Te contamos qué son las GitHub Actions y mostramos un ejemplo de uso de los servidores de Arsys y GitHub Actions para realizar el despliegue continuo de una ap…

Ver webinar

Cómo crear contenido interesante para mis seguidores

En este webinar hablamos sobre cómo afrontar el gran reto de crear contenido y conseguir que interese a tu público objetivo, es decir, cómo vender sin que se n…

Ver webinar

Qué servidor elegir

Cómo elegir un servidor VPS, Cloud o dedicados y cuáles son los criterios para escoger el mejor servicio y hacer un dimensionado. Además también hablamos de có…

Ver webinar

RUP y XP: Procesos de desarrollo pesados y ligeros

Se presentan y relacionan dos procesos de desarrollo antagónicos en ciertos sentidos (tesis-antítesis, casos de uso vs historias de usuario, análisis de casos …

Ver webinar

Typescript

Te contamos qué es TypeScript y por qué es un lenguaje tan apropiado para aplicaciones empresariales. Además, veremos cómo usar TypeScript en un proyecto Javas…

Ver webinar

Desarrollo de API REST con PHP y NodeJS

En este webinar hablamos sobre el desarrollo de un API que devuelve datos JSON, cómo se desarrolla sin frameworks y cómo un framework nos permite mayor product…

Ver webinar

Almacenamiento S3

Explicamos cómo configurar un espacio para almacenamiento S3 y cómo acceder a ese espacio desde una aplicación web.

Ver webinar

Cómo migrar tu Tienda Online

Webinar donde podrás ver cómo migrar tu Tienda Online de última generación, sin necesidad de tener experiencia técnica ni hacer una inversión inicial. Te pre…

Ver webinar

Cómo instalar MySQL Server, acceder por línea de comandos y configurar el acceso a remoto

Descubre cómo instalar MySQL en un servidor Cloud, cómo acceder a MySQL por línea de comandos y cómo configurar el acceso para la administración remota con pro…

Ver webinar

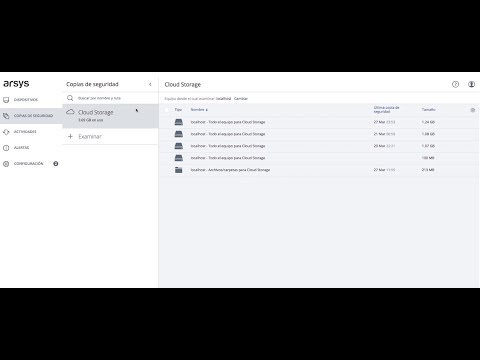

Protege tus Servidores con Cloud Backup

Te contamos cómo usar Cloud Backup de Arsys, la solución basada en la tecnología de Acronis que permite realizar copias de seguridad para tus servidores Linux.…

Ver webinar

Qué es Git, cómo descargar e instalar Git y casos prácticos

Descubre qué es Git, los pasos a seguir para descargar e instalar Git en tu equipo y los flujos de trabajo con Git habituales en el día a día del desarrollo. N…

Ver webinar

¿Cómo vender en Amazon?

Descubre cómo vender en Amazon y combínalo con las ventas de tu propio ecommerce. Te contamos cuáles son los diferentes métodos que ofrece la plataforma de co…

Ver webinar

Plesk ¿qué es y cuáles son los primeros pasos para gestionar tus servidores?

En este webinar hablamos sobre qué es Plesk, cómo crear un servidor cloud con Plesk instalado y cuáles son las principales herramientas disponibles en Plesk. S…

Ver webinar

Requisitos legales para crear una Tienda Online

Ofrecer productos y servicios por Internet conlleva la obligación de cumplir con una serie de requisitos legales. Además, estos eCommerce necesitan recabar y …

Ver webinar

Servidores Cloud, tecnología sin complicaciones

Conoce las soluciones Cloud de Arsys. Ofrecemos una completa gama de servidores cloud en la nube, escalables y a la medida de cada necesidad. - Despliegas los…

Ver webinar

Nest, Framework de NodeJS

En este Webinar podréis conocer qué es Nest, un framework para NodeJS y para qué podemos usarlo. Además, también se ve cómo comenzar con Nest para desarrollar …

Ver webinar

Crear Tienda Online: Cómo montar tu ecommerce con Arsys

Hemos renovado por completo nuestra aplicación para crear Tiendas Online, basada en el software de ePages Now. Ahora disfrutarás de un interfaz más moderno, in…

Ver webinar

Restringir Página Wordpress: aprende a restringir contenidos solo para usuarios

Se analiza cómo restringir contenidos para que solo los usuarios registrados puedan acceder a algunas secciones de tu página web.

Ver webinar

FacetWP: crear filtros en WordPress

Se explica cómo crear filtros para nuestros contenidos que permitirá que la gente pueda filtrar por las diferentes categorías y campos personalizados.

Ver webinar

SEO Básico: y otros conceptos de posicionamiento

El SEO (Search Engine Optimization) se ha convertido en una de las vías de captación de tráfico, leads y clientes más destacadas, jugando un papel imprescindib…

Ver webinar

Campos Personalizados en WordPress

Descubre nuestra sección Webinar donde nuestros expertos te ayudaran a sacarle el máximo rendimiento a tu proyecto. Aprovecha los cursos gratuitos de diversas …

Ver webinar

Custom Post Type Wordpress: creación y gestión

Custom Post Typer es una herramienta para trabajar con WordPress. Os mostramos cómo crearlos y gestionarlos en este webinar fácil y práctico.

Ver webinar

Genesis Framework: funcionamiento para WordPress

Descubre qué es y cómo funciona Genesis Framework para WordPress con un ejemplo que te presentamos en este webinar fácil y práctico.

Ver webinar

Introducción a Google Analytics

Hacemos una introducción a una de las herramientas más populares de analítica web, Google Analytic. En este webinar analizamos que es Analytics, cómo puedo uti…

Ver webinar

Tailwind CSS

Explicamos qué características tiene TailwindCSS y en qué se diferencia de otros frameworks CSS basados en componentes como Bootstrap. Ademas, también vemos có…

Ver webinar

Qué es PostCSS

PostCSS es una "navaja suiza" para trabajar de manera automatizada con el código CSS de los proyectos frontend. En este webinar se habla de los principales pl…

Ver webinar

Desarrollo CSS: herramientas y buenas prácticas

Hacemos una radiografía del estado actual de CSS, sus herramientas y los frameworks más populares. Además hablamos sobre cómo organizar el código CSS de modo q…

Ver webinar

GitHub Actions: aprende para configurarlo

Trabajar con GitHub Actions permite realizar procesos de despliegue automatizado en los servidores de Arsys. Descubre qué son las acciones de GitHub y cómo usa…

Ver webinar

Servidor Cloud Dedicado: seguridad básica para acceder (Firewall, Baneo IPs, Llaves SSH)

Checklist básico de configuración para la seguridad de servidores cloud dedicados, cómo crear un firewall mediante el panel CloudBuilder y cómo configurarlo me…

Ver webinar

Configuración de llaves ssh para el acceso a servidores Linux desde Mac y Windows

Mostramos cómo configurar llaves SSH en servidores Linux de nueva creación. Cómo crear las llaves y cómo configurar los sistemas Windows y MacOS para el acceso…

Ver webinar

Laravel framework

Descubre cómo comenzar un proyecto con el framework de PHP más popular, Laravel. Hablamos sobre cómo crear nuestros primeros componentes con Laravel y cómo deb…

Ver webinar

PHP 8: novedades de PHP 8

Descubre las novedades de PHP 8: Cómo JIT ha venido a mejorar el rendimiento del lenguaje • Diversos ejemplos de código con nuevas características de PHP que …

Ver webinar

Panel Plesk: crear servidores, desplegar aplicaciones y sitios web en su dominio con Plesk

Te mostramos como crear un Servidor Cloud en el que se incluirá el panel de administración Plesk, gratuito en los servidores de Arsys. Además mostraremos cómo …

Ver webinar

Aplicaciones Cloud: Instalar WordPress y Prestashop en servidores cloud

Webinar donde exploramos las aplicaciones que se pueden incluir durante el proceso de creación de un Servidor Cloud. Además, mostramos cóm, con pocos clics, s…

Ver webinar

Marketing Multicanal

El marketing multicanal permite a los consumidores conectar con tu marca a través de diferentes plataformas. Es la mejor manera de ser relevante y competitivo …

Ver webinar

Hugo Framework: aprende a crear un sitio web estático

Aprende a usar Hugo, uno de los frameworks más populares para la creación de sitios estáticos. Usamos un ejemplo de generación de un sitio apoyándonos en un te…

Ver webinar

Página web estática: desarrollo de sitios estáticos

Descubre en qué consiste el desarrollo basado en sitios estáticos, comúnmente conocido como Jamstack, las ventajas que tiene y qué frameworks son los más popul…

Ver webinar

Modalidades de Servidores: ¿qué necesitas Cloud, Dedicados o VPS?

Descubre los diferentes tipos de servidores para ayudarte a decidir qué entorno es el más apropiado para tus necesidades.

Ver webinar

Tutorial WordPress desde cero 2022

Con el Webinar de WordPress básico podrás adquirir los conocimientos suficientes para poder conocer las principales funcionalidades del panel de WordPress.

Ver webinar

Instalar VMware en servidor dedicado

Aprende a Instalar VMware en servidor dedicado de Arsys con este webinar sencillo y de gran utilidad y conocimiento práctico. VMWare Tools es un pack de driver…

Ver webinar

Tutorial Woocommerce: primeros pasos

En esta primera sesión, damos un paseo por la instalación y configuración inicial de Woocommerce, el plugin de comercio electrónico de WordPress, y por sus dif…

Ver webinar

Conectar Servidores dedicados con Servidores Cloud

Realizamos una práctica de conexión entre dos servidores, con dos modalidades distintas como son los servidores dedicados y los servidores cloud. Así demostram…

Ver webinar

Cloud BackUp: configuración y uso de cloud backup de Arsys para estar siempre seguro

Mostramos de forma práctica y paso a paso cómo se realizan las configuraciones necesarias en un servidor para que se envíen las copias de seguridad a Cloud Bac…

Ver webinar

Introducción al eCommerce. 2ª Parte

Aprende que oportunidades encajan mejor con la visión de negocio de tu ecommerce para poder tomar las decisiones más acertadas y las posibilidades que ofrece c…

Ver webinar

Introducción al eCommerce

Conoce la diferentes posibilidades que ofrece el eCommerce y los factores a tener en cuenta: ¿Conoces a tu cliente digital?, ¿cómo saber si estás preparado par…

Ver webinar

Creación de Mockups Interactivos

Hablaremos de cómo podemos apoyarnos en Figma, una herramienta para plasmar una idea antes de llevarla a cabo de una manera interactiva y colaborativa, algo qu…

Ver webinar

Herramientas para diseño y retoque gratuitas

Revisamos 3 de las herramientas gratuitas más interesantes en cuanto a retoque y diseño gráfico para tus trabajos web, redes sociales y trabajos a nivel profes…

Ver webinar

Inyección SQL: descubre en qué consiste este tipo de ataques

¿Qué son los ataques de Inyección SQL? En este webinar vamos a explicarte cómo funciona esta amenaza de seguridad, qué vulnerabilidades aprovecha y cómo podemo…

Ver webinar

Ataques DDoS: como protegerse de ellos

¿Qué son los conocidos como 'ataques DoS' o de denegación de servicio? ¿Cómo se producen? ¿Qué quieren conseguir sus autores? ¿Qué podemos hacer nosotros como …

Ver webinar

Nube Privada: Arsys Private Cloud powered by VMware

Descubre nuestro servicio de Cloud Privado para empresas (Arsys Private Cloud powered by VMware). Una solución en pago por uso basada en la plataforma de hip…

Ver webinar

Seguridad Web: Decálogo del buen administrador

Descubre todo aquello que necesitas para administrar tu red empresarial con eficacia, sin dejar cabos sueltos y evitando improvisaciones en algo tan sensible c…

Ver webinar

MySQL CentOS8: Cómo instalar o desinstalar MySQL en Linux CentOS 8

Descubre cómo instalar el sistema de gestión de bases de datos MySQL en el sistema operativo Linux CentOS 8. Aquí tienes la agenda que, en un breve curso de 45…

Ver webinar

PrestaShop: Validación de modelos de negocio

Jorge González Marcos, country manager de PrestaShop, nos cuenta cómo sacar el máximo partido a una de las plataformas de comercio electrónico más populares y …

Ver webinar

PrestaShop: Primeros pasos

Aprende de forma amena y sencilla cómo montar tu tienda online con PrestaShop, una de las plataformas de comercio electrónico más populares y reconocidas y de …

Ver webinar

Desplegar Hypervisores en servidores dedicados

Mostramos cómo desplegar Hypervisores y poder crear tu propia nube privada en nuestros Servidores Dedicados. Más información en https://www.arsys.es/

Ver webinar

Crea un plan de comunicación digital para tu negocio

Aprende como crear un plan de comunicación digital para desarrollar tu negocio al máximo. Tendencias, clientes, story telling y contenidos, objetivos, estrateg…

Ver webinar

Migrar a un servidor Cloud

Aprende el procedimiento para migrar servidores a través del servicio de copias de seguridad y la consola de backup. Para realizar este proceso es necesario ha…

Ver webinar

SEO para principiantes: conceptos de posicionamiento

¿Qué significa para Google nuestro sitio web, nuestro blog o nuestras redes sociales? ¿Qué proceso pone en marcha el popular buscador para ofrecer esos conteni…

Ver webinar

Community Manager para principiantes

Todo lo que necesitas saber para empezar a sacar partido a las redes sociales, llegar más y mejor a tus audiencias y hacer branding" online de acuerdo a tu es…

Ver webinar

Ciberamenazas: ciberseguridad en pandemia

¿Cómo detectar una ciberamenaza? ¿Qué tipos hay? ¿Qué puedo hacer para protegerme? El ciberdelito es, desde hace tiempo y desafortunadamente, un compañero de…

Ver webinar

Mantenimiento de Servidor: aprende a hacer el mantenimiento de servidores con Cloud Next

En este webinar te explicamos la utilidad del almacenamiento compartido entre servidores, centrándonos en sus principales usos, configuraciones posibles y anal…

Ver webinar

VPN Red Privada Virtual: aprende a configurarlos en Cloud Next

Webinar dedicado a nuestros servidores Cloud. En este video te enseñados cómo crear una red privada, cómo configurar los servidores que forman parte de ella y …

Ver webinar

Instalación de Apache, MySQL y PHP en un Servidor Cloud en Linux

En este webinar hablamos sobre que es LAMP (Linux-Apache-MySQL-PHP) y cómo hacer su instalación y configuración en un Servidor Cloud de Arsys.

Ver webinar

Monitorizar Servidores: Monitoriza tus servidores de Cloudbuilder con Checkmk

Explicamos la instalación y configuración de Checkmk en servidores Windows y Linux, también se habla sobre cómo monitorizar (CPU, RAM, disco, red, alertas…) e…

Ver webinar

Transformación Digital: Híbrida y MultiCloud

Presentación realizada por Susana Juan, Directora de desarrollo canal partners y cloud en Arsys, en el Foro Tendencias Tecnológicas 2020 «Preparados para la ex…

Ver webinar

Qué CMS de e-commerce me conviene

La explosión del comercio electrónico es una realidad incuestionable y contar con soluciones sencillas y funcionales para llevar nuestro negocio al mundo onlin…

Ver webinar

Email marketing: cómo crear una campaña de éxito

Vídeo del webinar Cómo crear una campaña de Email Marketing de éxito, celebrado el 27 de noviembre de 2014. En este webinar, Sergio Arias, Product Manager de…

Ver webinar

Office 365: todo lo que no sabías sobre él

Vídeo íntegro del webinar Todo lo que no sabías sobre Office 365, en el que hemos repasado las últimas novedades de las aplicaciones incluidas en esta suite of…

Ver webinar

Woocommerce Wordpress: las claves para vender

Vídeo íntegro del webinar sobre WooCommerce, impartido el 19 de octubre de 2016. En este webinar, explicamos las claves para poner en marcha una tienda onlin…

Ver webinar

Dominios: novedades y tendencias Webinar

Descubre todas las novedades y tendencias sobre Dominios de Internet, incluyendo las principales recomendaciones a la hora de elegir un nombre y extensión para…

Ver webinar

Campañas de Email Marketing: descubre cómo optimizarlas

Aprende a mejorar y a optimizar tus campañas de Email Marketing con nuestros cursos Webinar de Arsys. Descubre como el marketing directo puede hacer crecer tu …

Ver webinar

Prepara tu Tienda Online Arsys para rebajas

Vídeo del webinar de Comercio Electrónico Prepara tu Tienda Online para las rebajas de verano, celebrado el 14 de mayo de 2014. En este webinar, explicamos c…

Ver webinar

API de Cloudbuilder Next

Qué es y cómo usar el API de Cloudbuilder Next de manera práctica. Creacción de usuarios y realización de peticiones que permiten entender las posibilidades de…

Ver webinar

Acceso a servidores por VPN: opciones

Descubre las diferencias que existen entre VPN, SSL y network. Aprende cómo crear y configurar pfsense en Cloudbuilder Next.

Ver webinar

PrestaShop para principiantes

Vídeo íntegro del webinar Introducción PrestaShop, en el que hemos repasado cómo instalar y configurar esta plataforma de comercio electrónico, además de anali…

Ver webinar

Gestionar la logística de tu Tienda Online

Vídeo íntegro del webinar sobre como llevar la gestión de logística y de envíos en la solución de eCommerce Tienda Online, impartido el 22 de noviembre de 2016…

Ver webinar

Eommerce Wordpress: tu tienda online integrada en WordPress

Vídeo íntegro del webinar Tienda Online integrada en WordPress. En este webinar, Alberto Blanch, Responsable de Desarrollo de Negocio en Arsys, y Patricia Dí…

Ver webinar

WordPress: cómo prevenir vulnerabilidades y mejorar la seguridad

Vídeo íntegro del webinar Seguridad en WordPress, impartido el 10 de mayo. En este tutorial, José María Baquero, Desarrollador Web en Arsys, explica cómo podem…

Ver webinar

Crear Página Web Responsive

Descubre cómo preparar una página web para que se vea perfectamente en cualquier dispositivo móvil.

Ver webinar

Ecommerce: novedades y consejos de diseño en la nueva versión de Tienda Online

Vídeo del nuevo Webinar e-commerce. Novedades y consejos de diseño de la nueva versión de Tienda Online En este webinar, explicamos las principales mejoras e…

Ver webinar

Cloudbuilder Next: Introducción

Cloudbuilder Next es una plataforma creada por Arsys para unificar y controlar todos los procesos de gestión de servidores cloud y servidores dedicados, en un …

Ver webinar

Publicidad con AdWords: Marketing Online con Google

Vídeo íntegro del webinar Marketing Online con Google, impartido por el experto Ramón Fabregat, en el que hemos explicado cómo sacar el mayor partido a Google…

Ver webinar

Lanzamiento de una pagina web con WordPress

Vídeo íntegro del webinar Cómo poner en marcha una web con WordPress, impartido el 27 de enero de 2016. En este webinar, hemos profundizado en los conceptos …

Ver webinar

Confianza en Ecommerce: la importancia de transmitirla en el comercio online

Vídeo íntegro del webinar sobre la importancia de transmitir confianza en el eCommerce, impartido el 18 de febrero de 2016. En este webinar, hemos explicado …

Ver webinar

Webmaker: fácil y bonito

Profundizamos en las nuevas funcionalidades de importación de Webmaker, que permiten dar una nueva vida a las páginas antiguas y adaptarlas a diseños responsiv…

Ver webinar

Mejorar el Posicionamiento Web SEO

Vídeo íntegro del webinar Mejorar el SEO con rankingCoach de Arsys, impartido el 25 de enero. En este webinar, Belén Schafgans, Country Manager de rankingCoach…

Ver webinar

Plugins en WordPress para principiantes

Vídeo íntegro del webinar Plugins para comenzar en WordPress, en el que hemos repasado cuáles son los mejores plugins que nos permiten ampliar las funcionalida…

Ver webinar

Cloudbuilder Next: Aprende a gestionr tu Nube con Panel de Control

Aprende las principales características del Panel de Control de Cloudbuilder Next con este vídeotutorial y gestiona tu propia Nube de recursos IT con sólo uno…

Ver webinar

Crear Servidores Dedicados desde el Panel de Cloudbuilder Next

En este videotutorial, explicamos cómo crear un Servidor Dedicado desde el Panel de Control de Cloudbuilder Next y repasamos sus principales características y …

Ver webinar

React: Iniciación a React para desarrollo de interfaces de usuario

Vídeo íntegro del webinar Iniciación a React para desarrollo de interfaces de usuario, en el que hemos profundizado en la librería React, que permite desarroll…

Ver webinar

Fundamentos básicos de Google Analytics

Vídeo íntegro del webinar sobre fundamentos básicos de Google Analytics, en el que repasado esta completa herramienta de Analítica Web que nos permite conocer …

Ver webinar

Backup Servidores: cómo hacer backup de los Servidores Cloud y Dedicados de Arsys

Descubre paso a paso cómo hacer copias de seguridad de los Servidores Cloud y Dedicados de Arsys. Desde el propio Panel de Control de estas soluciones, es pos…

Ver webinar

Restaurar copias de seguridad de los Servidores Cloud y Dedicados de Arsys

En este videotutorial, te explicamos, paso a paso, cómo restaurar las copias de seguridad de los Servidores Cloud y Dedicados de Arsys. Desde el propio Panel …

Ver webinar

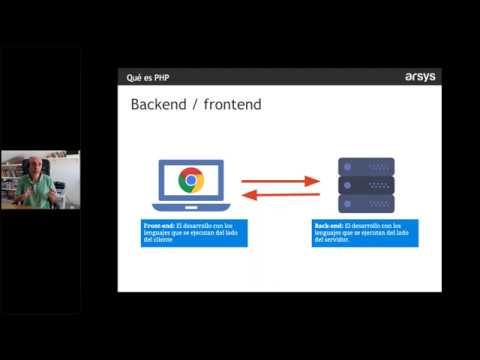

Programación con PHP: Radiografía actual del lenguaje PHP

Vídeo íntegro del webinar Radiografía actual del lenguaje PHP, en el que hemos repasado la evolución de PHP y explicamos de forma práctica los primeros pasos …

Ver webinar

Cloud Backup: crea tus copias de seguridad en la nube con Arsys

Descubre las principales funcionalidades de Cloud Backup, la solución de Arsys para gestionar las copias de seguridad de todo tipo de dispositivos, datos y pro…

Ver webinar

Escritorio Wordpress: aprende a moverte por él

Vídeo íntegro del webinar “Muévete por el Escritorio de WordPress”, que te permitirá adquirir los conocimientos suficientes para poder moverte por el escritori…

Ver webinar

Instalación de temas en Wordpress: adaptación de imagen corporativa

Vídeo íntegro del webinar “Instalación de temas y adaptación imagen corporativa en WordPress”. Aprende cómo instalar temas de WordPress desde el escritorio y d…

Ver webinar

WooCommerce para WordPress

Vídeo íntegro del webinar WooCommerce, tu ecommerce con WordPress", donde hablamos de este plugin de código abierto para WordPress que permite vender online e…

Ver webinar

Animaciones WordPress

Vídeo íntegro del webinar “Animaciones en WordPress” en el que hemos repasado cómo puedes hacer más atractiva y dinámica tu web. Además, podrás conocer trucos …

Ver webinar

Localizador de Empresas

Vídeo íntegro del webinar “Localiza tu Empresa”, donde te explicamos cómo el servicio Localiza tu Empresa de Arsys puede ayudarte a atraer clientes a tu negoci…

Ver webinar

Plugins Wordpress: descubre los plugins indispensables para WordPress

Vídeo del webinar “ Plugins indispensables para WordPress" donde se habla de plugins tan conocidos como IThemes security, Yellow Pencil, Yoast SEO o Contact Fo…

Ver webinar

Extensiones de PHP para MySQL

Vídeo del webinar “Extensiones de PHP para MySQL” sobre cómo trabajar correctamente con MySQL en PHP, usando la extensión MySQLi y montando las sentencias SQL …

Ver webinar

PDO: capa de abstracción de base de datos con PHP

Vídeo del webinar “PDO, Capa de abstracción de base de datos con PHP” donde te mostramos los primeros pasos para usar la capa de abstracción de bases de datos …

Ver webinar

Python Básico: Introducción a Python para la web

En este webinar vamos a hablar de uno de los lenguajes de programación más populares, Phyton, cómo se puede trabajar con él para el desarrollo de sitios WEB, s…

Ver webinar

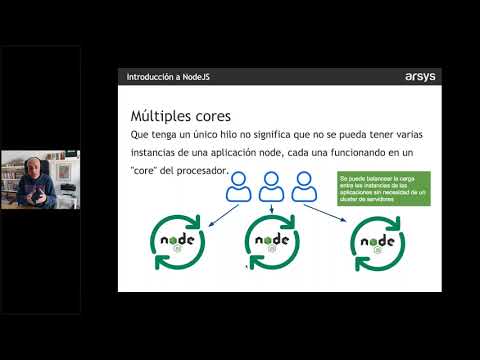

NodeJS: Introducción y apoyo con Express y MongoDB

En este Webinar podrás aprender cómo desarrollar una web con NodeJS, apoyándonos en frameworks como Express y la base de datos MongoDB, cuyo uso es muy habitua…

Ver webinar

Gestores Bases de Datos: introducción y comparativa: MySQL, PostgreSQL, SQLite y MariaDB

Descubre los sistemas gestores de Bases de Datos open source más populares cómo SQLite, MySQL MariaDB, y PostgreSQL. Te mostramos cuando usar cada uno de ellos…

Ver webinar

Qué es teletrabajar: horarios, objetivos y trucos

En este webinar hablamos sobre los primeros pasos a la hora de abordar el teletrabajo: Qué tener en cuenta cuando se teletrabaja • Horarios vs Objetivos • Qu…

Ver webinar

Seguridad en Internet: buenas prácticas

Descubre las principales medidas de seguridad que son imprescindibles tomar en los equipos a nivel de redes y firewall con este webinar ameno y sencillo de gra…

Ver webinar

Acronis Backup

Revisamos los escenarios que permite Acronis (backup, migración, DRP…) y su configuración en diferentes situaciones, desde smartphones hasta entornos de infrae…

Ver webinar

Herramientas para teletrabajar mejor

El teletrabajo ha venido para quedarse, muchas empresas han elegido este sistema de trabajo para el desarrollo de sus actividades viendo que es un método de tr…

Ver webinar

Diseñar Web Wordpress: aprende los primeros pasos para crear tu sitio web

Primeros pasos para hacer una web con WordPress: Explicación de la interfaz • Secciones más importantes (Entradas, páginas, apariencia, plugins) • Aplicación …

Ver webinar

Crear Tienda Online con WooCommerce

Aprende a montar una tienda online con WooCommerce para WordPress: instalación, configuración, creación de Productos, implementación de la tienda en la web y m…

Ver webinar

Programación para niños (dirigido a padres)

Conoce las diferentes herramientas que podemos utilizar para que nuestros hijos (niños y adolescentes) aprendan a programar. Sus mecánicas están basadas en la …

Ver webinar

Crear Página Web Profesional: cómo hacer una web profesional con Webmaker

Explicamos cómo hacer una web profesional con Webmaker sin necesidad de tener conocimientos de programación.

Ver webinar

Base de Datos en tiempo real con MeteorJS

Webinar donde explicamos cómo crear un sencillo servicio de consulta de datos en tiempo real apoyándonos en el framework MeteorJS.

Ver webinar

Migrar Servidores a la Nube: descubre cómo hacerlo con Cloud Next de Arsys

Funcionalidades y posibilidades que ofrece el panel Cloud Next de Arsys y cómo pasar de un servidor on premise a Cloud Next, olvidando las limitaciones.

Ver webinar

Posicionamiento de marca: mejora tus resultados de Google con Arsys rankingCoach

Cómo dar los primeros pasos para ser encontrado en Internet, con una demostración de la herramienta Arsys rankingCoach, que puedes probar ahora un mes gratis, …

Ver webinar

Introducción a VUEjs

Explicamos el framework Javascript Vue.js. Aprende a crear tus primeros componentes Javascript y a usarlos en el contexto de la web. En este video encontrara…

Ver webinar

Angular: primeros pasos

Explicamos el framework Javascript Angular, una de las alternativas más poderosas para crear aplicaciones frontend modernas y progressive web apps.

Ver webinar

Utilizar Códigos QR para tu negocio

Cómo utilizar códigos QR como apoyo a tu negocio durante la desescalada y la nueva normalidad. Por ejemplo, podrás utilizar este recurso para que tus clientes …

Ver webinar

HCI: la nueva generación de Cloud Privados basados en Hiperconvergencia

Nos centramos en el Cloud Privado y la hiperconvergencia de VMware. Te explicamos las ventajas de esta tecnología y sus beneficios en una infraestructura empre…

Ver webinar

Cloud Init

Mostramos cómo usar las funcionalidades de Cloud Init para crear un servidor cloud e inicializarlo, cómo instalar paquetes adicionales, usuarios de acceso y ot…

Ver webinar

Nuevos dominios: una oportunidad de negocio

Presentación del webinar celebrado el 23 de octubre de 2014, en el que hemos profundizado en la oportunidad de negocio que suponen los nuevos dominios e inform…

Ver webinar

Cómo crear tu página web con WordPress

Vídeo del webinar Cómo hacer tu página con WordPress, celebrado el 22 de enero de 2015, en el que hemos explicado cómo poner en marcha una página web con el po…

Ver webinar

Cómo funciona una Tienda Online: aprende a configurar un ecommerce desde cero

Vídeo del webinar de Comercio Electrónico ¿Cómo funciona una Tienda Online? En este webinar, explicamos cómo configurar una Tienda Online desde cero y los asp…

Ver webinar